یادداشت ویراستار: این مطلب در مهر ۱۴۰۰ توسط کارشناسان سرور و شبکه فالنیک، بررسی و تایید شده است.

امنیت در زیرساختهای شبکه، کانالهای ارتباطی و شبکههای کامپیوتری، مساله مهمی است. اهمیت این موضوع به اندازهای است که شرکتهای بزرگ فعال در حوزه شبکه و امنیت بهطور پیوسته راهکارهای مختلفی ارایه میکنند. هدف آنها حفظ امنیت نقاط پایانی و تجهیزاتی (مانند کامپیوتر و اسمارت فون) است که قرار است در لبه شبکه مستقر شوند و فناوری سرویس لبه دسترسی ایمن (SASE) یکی از مهمترینهاست. با توسعه شبکه آداکهمراه باشید تا درباره sase و کاربرد آن بخوانید.

- network edge چیست؟

- SASE چیست؟

- کاربرد اصلی معماری SASE چیست؟

- نیاز به سازوکار امنیتی مدرن در دوران کرونا

- راهکارهای تامین امنیت سرویسها و تجهیزات شبکه بدون sase

- مزایای sase برای شرکتها

- معرفی شرکتهای ارایه دهنده SASE

- بررسی استانداردهای زیرساختهای امنیتی

network edge چیست؟

لبه شبکه یا network edge نزدیکترین نقطه به کاربر است یعنی جایی که نقطه پایانی اینترنت و شبکه محلی است. اوایل edge یا لبه فقط به دستگاههایی مثل روتر گفته میشد اما با عرضه دستگاههای پیچیدهتر مثل اسمارتفونها مفهوم لبه شبکه تغییر کرد: دستگاه لبه یعنی هر دستگاهی که به اینترنت وصل میشود و یا توانایی اتصال به اینترنت را دارد مثل روتر، هاب های وای فای، اسمارت فون، کامپیوترها و دستگاههای IoT.

با عرضه ۵g و سطح سرویسها، انواع دستگاههای لبه شبکه افزایش خواهد یافت.

حال برای تامین امنیت دستگاههای لبه باید راهکارهای دقیق و قدرتمندی در پیش گرفت خصوصا در دوران کرونا که دورکاری اهمیت زیادی پیدا کرده است. با توسعه شبکه آداکهمراه باشید.

SASE چیست؟

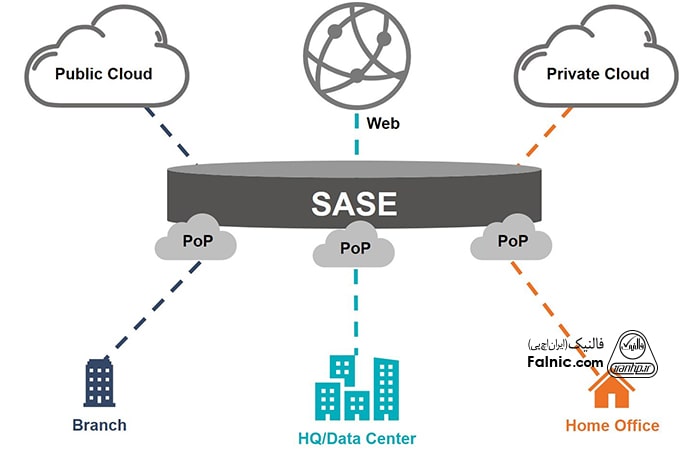

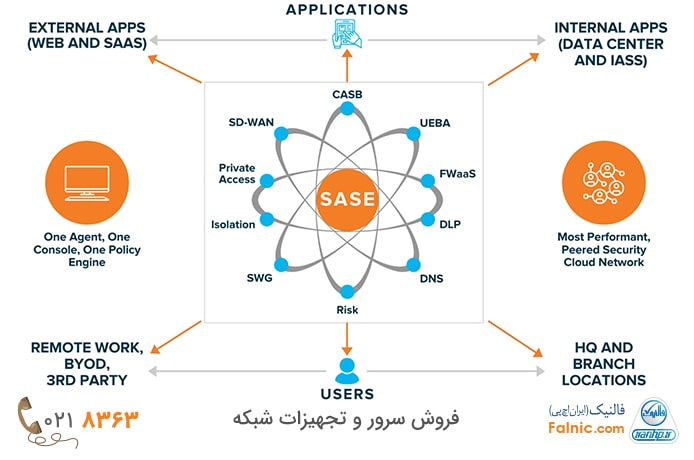

sase مخفف Secure Access Service Edge است. سرویس لبه دسترسی ایمن، فناوری نسبتا جدیدی در حوزه امنیت است که اولین بار در سال ۲۰۱۹ میلادی ارائه شد. sase فناوریهای امنیتی مختلف را با یکدیگر ترکیب و در قالب یک مفهوم واحد در اختیار سازمانها قرار میدهد تا پیچیدگی معماریها کم شده و سازمانها بتوانند از راهکارهای امنیتی مختلف در قالب یک داشبورد واحد استفاده کنند و به شکل دقیقتری امنیت لبه و تجهیزات مستقر در لبه شبکه را مدیریت کنند.

sase فناوری کاربردی در تحول مدلهای سنتی ارتباط با شبکهها و تامین امنیت آنهاست. شرایط بد اقتصادی باعث شده تا شرکتها و سازمانها به شدت در حال رقابت با یکدیگر باشند و همواره به دنبال این مفهوم هستند که در کنار انجام فعالیتهای تجاری در کوتاهترین زمان از بهترین متدولوژیهای امنیتی استفاده کنند. بهطوری که دو مفهوم چابکی و پایداری در حوزه امنیت ارزش خاصی برای شرکتها پیدا کرده است که تحت عنوان امنیت چابک (Agile Security) و خودترمیمی (Security Resiliency) از آنها نام برده میشود. sase با هدف پاسخگویی به این دو نیاز سازمانها پدید آمده است. SASE این ظرفیت را دارد تا هر دو مفهوم شبکه و امنیت را به یک سرویس ابرمحور تبدیل میکند تا منابع سازمانی به شکل سادهای در دسترس قرار گیرند.

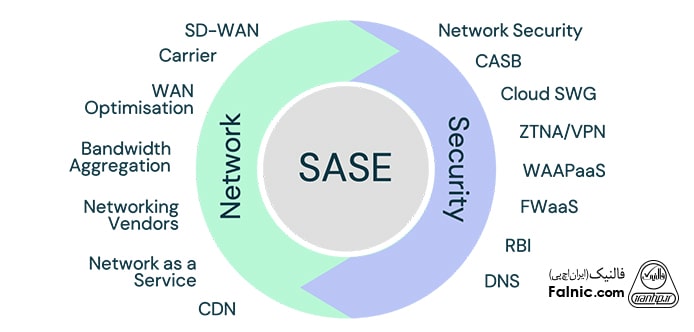

راهکارهای SASE یکسان نیستند و هر شرکتی راهحل خاص خود را عرضه میکند اما همه آنها مجموعهای از مولفههای مشابه ارایه میکنند که اصلیترین آنها عبارتند از:

- Cloud Access Security Brokers

- (FWaaS) Firewall As a Service

- سامانه پیشگیری از نفوذ (IPS)

- (SWG) Secure Web Gateways

- (ZTNA) Zero Trust Network Access

معماری sase مولفههای دیگری نیز دارد که از مهمترین آنها جعبه شن، محافظت از واسطهای برنامهنویسی کاربردی، تفکیک مرورگر از راه دور (RBI)، سامانه نام دامنه بازگشتی و شبکه خصوصی مجازی سنتی است.

مزیتهای sase تنها در دسترسی آسان به منابع خلاصه نمیشود، این فناوری با حذف پیچیدگیهای مرسوم، قابلیتهای مهم و جدیدی در اختیار کارشناسان امنیت قرار میدهد تا بتوانند به بهترین شکل تحول دیجیتالی را در سازمان پیادهسازی کنند و به شکل پویا قادر به پاسخگویی به تغییرات باشند. علاوه بر این امکان دسترسی امن به خدمات ابرمحور را برای کاربرانی که در موقعیتهای جغرافیایی مختلف قرار دارند فراهم میکند.

امروزه تجهیزات زیادی باید در یک شبکه سازمانی بزرگ در قالب یک مجموعه متمرکز کار کنند و از طرفی باید محیطی وجود داشته باشد که در آن تمام شبکه و عملکردهای امنیتی بتوانند به صورت مرکزی کنترل شوند. برای روشن شدن بحث اجازه دهید به مثال سادهای اشاره کنیم. شرکت hp فناوری قدرتمندی بهنام iLO را برای مدیریت و کنترل کامل سرورها در اختیار مصرفکنندگان قرار داده تا ضمن کنترل بخشهای مختلف سرور، توانایی اعمال خطمشیهای امنیتی را نیز داشته باشند. SASE نیز چنین عملکردی را در مقیاس جامعتر و فراگیرتر ارایه میکند. با مطالعه “ilo چیست؟” با نرم افزار مدیریتی ilo در سرورهای hp آشنا میشوید.

شیوههای سنتی محافظت از تجهیزات سیار، داراییهای مستقر در ابر و کانالهای ارتباطی که وظیفه برقراری ارتباط شعب را برعهده دارند با محیطهای دیجیتال امروزی سازگاری زیاد و عملکرد سابق را ندارند. به همین دلیل حرکت به سمت sase باعث خواهد شد، برخی الگوها و مدلهای ارتباطی حاکم بر شبکهها و دنیای امنیت از میان بروند.

تحول دیجیتالی به سرعت تمامی بخشهای مختلف سازمانها را هدف قرار داده و حتا بخشهایی نظیر بایگانی که بهطور معمول در بحث دیجیتالی شدن توجه خاصی به آنها نمیشود را دیجیتالی کرده است. همین مسئله باعث شده تا شاهد چابکی خوبی در سازمانها باشیم و سرعت انجام کارها بیشتر از قبل شود اما نحوه اتصال و ایمنسازی ارتباطات موضوع مهمی است که نباید بهسادگی از کنار آن گذشت.

همین موضوع باعث شده تا راهحلهای سنتی امنیت، خطمشیهای حاکمیتی، الگوها و مدلهای سنتی تعامل با شبکهها و تامین امنیت آنها بهاندازهای پیشرفت کنند که اکنون مفهومی بهنام SASE به یکی از اولویتهای بزرگ سازمانها تبدیل شود. SASE ایدهآلترین راهحلها برای غلبه بر مشکلات رایج شبکهها را ارایه میکند و راهکارهای sase محدود به مباحث امنیتی و شبکههای سنتی نیست.

کاربرد اصلی معماری SASE چیست؟

اصلیترین کاربرد SASE شتاب بخشیدن به تحول دیجیتالی است. در سالهای گذشته سازمانها برنامههای استراتژیک مرتبط با تحول دیجیتالی که شامل برنامهریزیهای تجاری و عرضه خدمات بودند را پیادهسازی کردند. تلاشهای مستمر کارشناسان فناوری اطلاعات با هدف آمادهسازی زیرساختی برای انجام فعالیتهای از راه دور و راهحلهای جدید در این زمینه موفقیتآمیز بودند، اما تیمهای امنیت سایبری هنوز برنامه استراتژیک دقیقی برای ایمنسازی زیرساختهای ابری در اختیار ندارند.

حوزههای مهمی وجود دارند که باید به آنها توجه شود مدیریت هویتها در محیط ابری، کنترل دسترسی، کنترل مجوزهای کار با دادهها و منابع، نظارت و مدیریت بر مخاطرات پلتفرم ابری است. چرخش یکباره سازمانها از شبکههای سنتی به ابر باعث شد تا فرآیند هماهنگسازی دسترسی امن به شبکهها سختتر شود.

امروزه، به جای مراقبت از دفاتر یک شرکت که تعداد آنها مشخص هستند، بخش امنیت باید با صدها یا هزاران کارمندی که از منازل و وسایل مختلف کار میکنند و به سرویسهای مختلف ابری متصل هستند در تعامل باشند. متاسفانه تیمهای فناوریاطلاعات در مدت زمان کوتاهی راهحلهای موردنیاز برای دسترسی از راهدور به سامانهها را آماده کردند و برخی از راهحلهای امنیت به جای آنکه بر مبنای تحلیل نیازهای واقعی انجام شود، بر مبنای ضرورت انجام شد.

از مهمترین کاربردهای معماری SASE در این زمینه به موارد زیر باید اشاره کرد:

دسترسی ایمن برای کاربران سیار: هنگامی که مکانیزم دورکاری در دستور کار یک سازمان قرار میگیرد، کاربران میتوانند از وایفای کافیشاپ یا هتلها و اینترنت عمومی برای دسترسی به منابع سازمانی استفاده میکنند. SASE میتواند همزمان با کاهش مخاطره وایفای عمومی، امکان دسترسی محدود به دادهها و برنامههای کاربردی را ارائه کند.

تخصیص دقیق و منعطف دسترسیها: SASE به سرپرستان شبکه اجازه میدهد کاربران را گروهبندی کرده و برای هر گروه مجوزهای خاصی در نظر بگیرند. بهطور مثال، برخی از کارمندان فقط برای مدتی محدود قرارداد همکاری با یک تیم را دارند. در این حالت، میتوان دسترسی موقتی به افراد داد تا پس از اتمام پروژه دسترسی آنها بهطور خودکار قطع شود.

نیاز به سازوکار امنیتی مدرن در دوران کرونا

قبل از سال ۲۰۲۰، مدیران ارشد امنیت اطلاعات مجبور بودند بهطور پیوسته از راهحلهای نرمافزاری و تجهیزات سختافزاری امنیتی برای بهبود سطح امنیت زیرساختها استفاده کنند. با شیوع همهگیری کرونا، بسیاری از سازمانها مجبور شدند بخش عمدهای از فعالیتها را برونسپاری کنند و به کارمندان اجازه دهند از منازل شخصی کارهای سازمان را انجام دهند. به همین دلیل تجهیزات نقاط پایانی و ابر به یکباره مورد توجه سازمانها قرار گرفتند.

شتاب در تسریع این اقدام باعث شد سازمانها با چالشهای امنیتی جدیدی روبرو شوند، زیرا برخلاف شرایط کاری عادی دیگر زمان بررسی دقیق مباحث امنیتی فراهم نبود. هنگامی که حملههای سایبری به زیرساخت زوم (Zoom) آغاز شد و به دنبال آن هکرها از آسیبپذیریهای مستتر در شبکههای وایفای خانگی و کانالهای ارتباطی میان کارمندان و سازمان برای کلاهبرداری فیشینگ، ارسال باجافزار و سو استفاده از لپتاپهای کاری استفاده کردند، مدیران ارشد امنیت به یکباره غافلگیر شدند.

در حالی که برخی شرکتها توانستند به سرعت خطمشیهای امنیتی را بازنگری کرده و شکافها را برطرف کنند، اما امکان نظارت کامل بر عملکرد کارمندان فراهم نبود. به همین دلیل، شرکتها تصمیم گرفتند برای برونرفت از این مشکل به سراغ خدمات ابری بروند و از سرویسهای اجارهای (SaaS) برای فراهم کردن یک مکانیزم ارتباط از راه دور و تعامل با کارمندان، شرکا و مشتریان استفاده کنند.

این تغییر نگرش سریع، باعث شد تا کارشناسان امنیتی مجبور شوند به سراغ راهحل پیادهسازی زیرساخت مبتنی بر اعتماد صفر (Zero Trust) بروند که یک مدل امنیتی مدیریت و کنترل شبکه است. در این مدل امنیتی به شکل پیشفرض به هیچ ماشین، سرویس یا کاربری اعتماد نمیشود و در تمام مراحل و هر زمان کاربران یا دستگاههایی که نیازمند دسترسی به سرویس خاصی هستند باید احراز هویت و تایید شوند. علاوه بر این، دسترسی کلاینتهای تحت شبکه به شکل حداقل سطح دسترسی به منابع تعریف میشود.

راهکارهای تامین امنیت سرویسها و تجهیزات شبکه بدون sase

اگر تمایلی به استفاده از مکانیزم امنیت یکپارچه sase ندارید، هنوز هم این امکان وجود دارد تا امنیت سرویسها و تجهیزات لبه را تامین کنید. برای این منظور باید از الگوهای امنیتی مشخصی استفاده کنید تا یک مکانیزم امنیتی یکپارچه را ارایه کنید. این الگو به شرح زیر است:

کنترل دسترسی: باید دسترسی کاربران و دستگاه های غیرمجاز به شبکه را مسدود کنید. کاربرانی که اجازه دسترسی به شبکه دارند باید تنها به خدمات و منابعی که برای انجام فعالیتها به آنها نیاز دارند دسترسی داشته باشند. برای کنترل دسترسی بهتر است از پروتکل Dot1x استفاده کنید.

ضد بدافزار: بهتر است از ترکیب ضدویروسها و بدافزارها برای محافظت از نقاط پایانی استفاده کنید.

توجه به امنیت برنامههای کاربردی: برنامههای غیر امن یا برنامههایی که برای انجام فعالیتها برخی پورتهای دستگاههای کلاینت را باز میکنند و به هکرها امکان دسترسی به شبکه را میدهند نباید نصب شوند. برای بهبود امنیت تجهیزات نقطه پایانی بهتر است از دیوارهای آتش وبمحور مثل (WAF) استفاده کنید.

تجزیه و تحلیل الگوی رفتاری: تیم امنیت و شبکه باید اطلاع دقیقی درباره عادتهای رفتاری کارمندان داشته باشد تا بتواند اتفاقات غیر معمول را شناسایی کند. بهطور مثال، مصرف بیش از اندازه ترافیک یا اتصال به شبکه از طریق ویپیانهای شخصی باید بررسی شوند.

پیشگیری از نشت اطلاعات: پیشگیری از نشت اطلاعات یا از دست رفتن اطلاعات (Data loss prevention) به دلیل خطاهای انسانی اتفاق میافتد. برای حل مشکل، باید دیوارهای آتش را بهگونهای پیکربندی کنید که نظارت سختگیرانهای بر ورود و خروج بستههای اطلاعاتی اعمال کنند.

امنیت ایمیل: امنیت ایمیل یکی دیگر از شکافهای امنیتی در زیرساختهای سازمانی است که در بیشتر موارد علت آن عامل انسانی است. هکرها میتوانند از روشهای فیشینگ، دریافت کنندگان ایمیل را ترغیب کنند تا اطلاعات حساس را به اشتراک بگذارند یا بدافزارهایی را دانلود کنند. امنیت ایمیل به شناسایی ایمیلهای مخرب کمک میکند و میتواند برای جلوگیری از حمله و جلوگیری از اشتراکگذاری دادههای حیاتی استفاده شود.

دیوارهای آتش: یکی از مهمترین مولفههای دنیای امنیت، دیوارهای آتش هستند که ترافیک شبکه داخلی و اینترنت را از یکدیگر متمایز میکنند. وجود آنها برای هر شبکهای ضروری است، اما برای دفاع در عمق کافی نیستند. فایروالهای قدرتمند فعلی عبارتند از:

- فایروالهای شبکه (Network firewalls)

- فایروالهای نسل بعدی (Next-generation firewalls)

- فایروالهای وبمحور (Web application firewalls)

- فایروالهای پایگاه داده (Database firewalls)، فایروالهای ابری (Cloud firewalls)

- فایروالهای تقسیم شبکه (ISFW)

سامانههای تشخیص و پیشگیری از نفوذ: این سامانهها برای شناسایی و مسدودسازی حملات، ترافیک شبکه را پویش میکنند و با تطابق امضاءها قادر به شناسایی حملهها هستند.

تجهیزات سیار و امنیت شبکه بیسیم: اصلیترین خطری که تجهیزات بی سیم را تهدید میکند اتصال به هاتاسپاتهای غیر ایمنی است که ممکن است نامی مشابه با شبکه سازمانی داشته باشند. برای حل این مشکل باید ویژگی اتصال خودکار روی تجهیزات بیسیم غیر فعال شوند. برای آشنایی با راهکارهای امنیتی در وای فای مقاله “۱۳ نکته در اتصال به وای فای عمومی” را مطالعه کنید.

ایزولهسازی شبکه: تقسیمبندی شبکه (Network Segmentation) و قرار دادن ترافیک شبکه در کلاسهای مختلف فرایند مدیریت را سادهتر کرده و باعث میشود اگر برای بخشی از شبکه مشکل امنیتی به وجود آمد، سایر بخشها تحت تاثیر قرار نگیرند.

راهحلهای SIEM: این محصولات با هدف جمعآوری اطلاعات به صورت خودکار از ابزارهای مختلف شبکه برای تهیه اطلاعات مورد نیاز جهت شناسایی و پاسخگویی به تهدیدات استفاده میکنند. البته دقت کنید که راهحلهای SIEM باید همراه با سایر مکانیزمهای امنیتی استفاده شوند.

شبکههای خصوصی مجازی: عمدتا مبتنی بر پروتکلهای IPsec و SSL هستند و ارتباط بین دو نقطه پایانی را رمزنگاری و ایمن میکنند. کاری که شبکه خصوصی مجازی انجام میدهد تونلزنی میان دو گره نقطه پایانی است.

امنیت و زیرساخت ابری: شرکتها حرکت به سمت ابر را آغاز کردهاند و سعی میکنند از زیرساختهای ترکیبی در تعامل با شبکه سازمانی استفاده کنند. هنگامی که یک فضای ابری، سرور مجازی یا ماشین مجازی را تهیه میکنید وظیفه ایمنسازی و نصب مکانیزمهای امنیتی بر عهده شما است.

برای پیادهسازی راهحلهای امنیتی، فروشندگان خدمات ابری خطمشیهای کنترل متمرکز امنیتی را روی پلتفرم ابری خود ایجاد میکنند. با اینحال، در برخی موارد سامانههای امنیتی با خطمشیها و شبکههای سازمانی تطابق زیادی ندارد و این عدم تطابق میتواند مشکلاتی را برای کارشناسان امنیتی به وجود آورد. بنابراین در زمان بهکارگیری فناوریهایی نظیر شبکه توزیع محتوا باید به این نکته دقت کنید.

مجموعه ابزارهای مکمل: در کنار دیوارهای آتش و مکانیزمهای امنیتی، تیم امنیت اطلاعات باید از ابزارهای متنباز و تجاری دیگری برای ارزیابی عملکرد شبکه استفاده کند. یک منبع عالی در این زمینه www.SecTools.org است که جذابترین ابزارهای امنیتی را در اختیارتان قرار میدهد. از ابزارهای قدرتمندی که باید در اختیار داشته باشید و این سایت در اختیارتان قرار میدهد باید به پکت اسنیفرها (Sniffer Packets) که محتوای ترافیک شبکه را نشان میدهد، ابزارهای تست آسیبپذیری (Nessus)، سیستم تشخیص نفوذ (Snort) و… اشاره کرد.

مزایای sase برای شرکتها

دستاوردها و مزایای sase برای سازمانها عبارتند از:

کاهش هزینهها: از آنجایی sase در قالب یک راهحل واحد ارایه میشود به میزان قابل توجهی پیچیدگیهای طراحی و هزینههای زیاد استقرار را کاهش میدهد.

یکپارچگی راهحلها: بهطور معمول، هنگامی که قصد پیادهسازی راهحلهای امنیتی را دارید، مجبور هستید از محصولات ارایه شده توسط شرکتهای مختلف استفاده کنید. sase اجازه میدهد با فروشندگان کمتری تعامل داشته باشند و مجبور نباشند در شعب مختلف از سختافزارهای مختلف و گرانقیمتی استفاده کنید که پیکربندی آنها مستلزم صرف وقت زیاد و استخدام نیروهای متخصص است. SASE به مدیران فناوری اطلاعات اجازه میدهد بهطور متمرکز از طریق سیستمعاملهای ابرمحور، خطمشیها را تنظیم و آنها را روی تجهیزات مستقر در نقاط پایانی اعمال کنند.

احراز هویت سادهتر: SASE به جای آنکه بر مبنای مکان و آدرس آیپی فرایند احراز هویت را انجام دهد از سنجههای دیگری مثل کاربر، دستگاه و برنامه برای این منظور استفاده میکند و بنابراین به بهترین شکل میتواند از شبکه اعتماد صفر (Zero Trust Network) پشتیبانی میکند. در یک چنین سازوکاری کاربران نهایی مانند کارمندان، شرکا، پیمانکاران و مشتریان میتوانند بدون استفاده از روشهای سنتی امنیت مانند شبکه خصوصی مجازی و منطقه غیر نظامی DMZ مخفف Demilitarized Zone بدون به خطر افتادن اتصالشان به منابع دسترسی پیدا کنند. sase بدون آنکه بیش از اندازه پهنای باند را اشغال کند به مدیریت مباحث امنیتی میپردازد. با استفاده از SASE، کارکنان فناوری اطلاعات یک سازمان وقت کمتری را برای استقرار، نظارت و نگهداری از زیرساختها سپری میکنند و به وظایف مهمتر میپردازند.

کاهش زمان تاخیر: sase نه تنها در کاهش پیچیدگی، بلکه در کاهش زمان تاخیر نیز موثر واقع میشود. به توجه به اینکه SASE با هدف ایمنسازی زیرساختهای مجازی و ابرمحور پدید آمده، قابلیتها و امکانات خوبی در ارتباط با خدمات ابری عرضه میکند. همین موضوع باعث میشود تا زمان تاخیر در دسترسی به خدمات و منابع کمتر شود، زیرا فرایند احراز هویت برای دسترسی به منابع و خدمات سازمانی در ابر و روی سرورهای مستقر در مراکز دادهای انجام میشود که پهنای باند زیادی دارند.

قدرت تطبیق با تغییرات کسبوکارها: کسبوکارها دائما در حال تغییر استراتژیها با هدف سودآوری بیشتر هستند. هر تغییری در خطمشیهای تجاری تاثیر مستقیمی بر مکانیزمهای امنیتی خواهند داشت. SASE با ارایه یک راهحل منعطف به کارشناسان امنیتی کمک میکند با کمترین هزینه خطمشیهای امنیتی را همسو با تغییرات تجاری کنند.

عملکرد بیشتر و تاخیر کمتر: هر زمان که یک راهحل امنیتی نرمافزاری یا سختافزاری به شالوده شبکه وارد میکنید، تاخیری در دسترسی به منابع و خدمات به وجود میآورید. کارشناسان امنیت و شبکه برای حل این مشکل مجبور هستند پهنای باند را افزایش دهند تا زیرساخت بتواند به شکل موثری به درخواستها پاسخ دهد. مشکلی که راهکار فوق دارد در افزایش هزینهها پنهان است، بهطوری که در بلندمدت هزینه سازمانها را افزایش میدهد. SASE با ارایه یک مکانیزم امنیتی ابرمحور کمک میکند تا بخشی از ارزیابیهای امنیتی در پسزمینه و در سمت سرور انجام شود تا کاربران نهایی تاخیر کمتری را دریافت کنند.

گسترشپذیری زیاد: سازمانها و شرکتها برای پیشبرد اهداف تجاری مجبور هستند در بلندمدت شعب مختلفی را تاسیس کنند که به معنای بزرگتر شدن شبکه ارتباطی میشود. SASE با ارایه یک راهحل گسترشپذیر اجازه میدهد به هر شعبه به شکل یک گره نگاه کنید و مکانیزمهای امنیتی را برای مدیریت آن گره به شبکه اضافه کنید. در این روش دیگر نیازی به پیکربندیهای پیچیده نیست و همه چیز از طریق یک داشبورد مدیریتی واحد انجام میشود.

اعمال خطمشیها پویا: در معماری SASE نظارت پیوسته بر ارتباطات، رفتار کاربران، نشستها و دادهها به شکل لحظهای انجام شده و اعمال خطمشیها نیز به شکل پویا است. علاوه بر این، رسیدگی به مباحثی مثل بهروزرسانیها نیز به شکل خودکار انجام میشود.

معرفی شرکتهای ارایه دهنده SASE

هنگامی که قصد انتخاب شرکتی را دارید ابتدا پاسخی برای پرسشهای زیر پیدا کنید

آیا محصول SASE که قصد استفاده از آنرا دارید با راهحلهای فعلی زیرساخت شبکه قابل ادغام هستند؟ اگر پاسخ مثبت است، چه اطلاعاتی بهاشتراک قرار میگیرند؟

آیا راهحل SASE قابلیتهای خودکارسازی دارد؟

برای تضمین موفقیت پیادهسازی SASE چه کارهایی باید از سمت مشتری انجام شود؟

آیا راهحلها ممکن است تاثیر منفی بر راهحلهای فعلی بگذارند؟

شرکتهای ارائهدهنده سرویسهایSASE خدمات امنیت، شبکه و شبکههای گسترده نرمافزارمحور را بهطور ترکیبی یا واحد عرضه میکنند. شرکتهای مهم در این زمینه عبارتند از:

- سیسکو

- مکآفی

- مایکروسافت

- سیمانتک

- ورسا

- Vmware

- Akamai

- Axis Security

- CATO Networks

- ForcePoint

- Fortinet

- Netskope

- Palo Alto Networks

- Proofpoint

- Perimeter 81

- Zscaler

بررسی استانداردهای زیرساختهای امنیتی

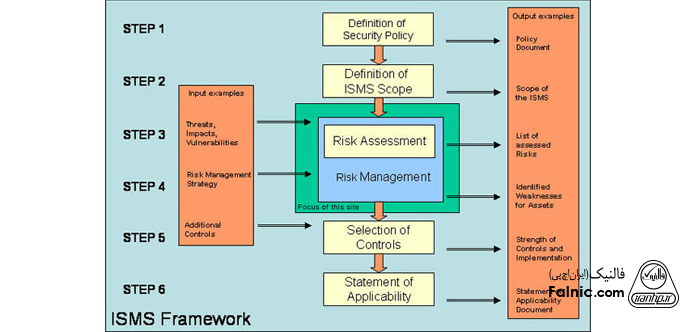

هنگامی که درباره خطمشیهای حاکم بر زیرساختهای امنیتی صحبت میکنیم، هدفمان معرفی ابزارها و فناوریها نیست، بلکه به مفهوم جامعتر و استانداردی میپردازیم که تمامی مکانیزمها و راهکارهای امنیتی را شامل میشود. یکی از قدرتمندترین استانداردها در این زمینه سیستم مدیریت امنیت اطلاعات ISMS مخفف Information Security Management system است.

سیستم مدیریت امنیت اطلاعات، مجموعهای از خطمشیها، اهداف، برنامههای راهبردی، مستندات، ارزیابی ریسکها، دستورالعملهای سیستمی و… است که همسو با اهداف یک سازمان و به منظور تداوم امنیت اطلاعات یک سازمان استفاده میشود. برای آنکه بتوانید از سامانه فوق در قالب خطمشیهای زیرساخت امنیتی استفاده کنید باید با مراحل پیادهسازی آن آشنا باشید. این سامانه بر مبنای راهکارهای زیر پیادهسازی میشود:

مرحله اول: آموزش ISMS

مهمترین عاملی که باعث موفقیت امنیت اطلاعات میشود، آموزش و آگاهیرسانی مناسب با هدف آشنایی کارمندان با وظایف، مسئولیتها، مخاطرات و نحوه مقابله با تهدیدات در چارچوب برنامه امنیت اطلاعات سازمان است. در این مرحله هدف آموزش و بهبود سطح دانش و مهارت کارکنان پیرامون مبحث ISMS است. آموزش کارمندان و آشنایی آنها با مفاهیم مهم باعث میشود تا تیم امنیت شبکه بتوانند فعالیتهای مرتبط با مدیریت سامانهها و تامین امنیت شبکه را به شکل درستی انجام دهند.

مرحله دوم: شناسایی وضعیت فعلی و کاهش نقاط ریسکپذیر

بررسی و بازبینی مستندات سازمانی، اطلاعات مهمی در مورد معماری سازمان در اختیار کارشناسان قرار میدهد. علاوه بر این، از طریق چکلیستها، اطلاعات کلی در مورد وضعیت فناوری اطلاعات سازمان و شرایط فعلی شبکه به دست میآید. بهطور کلی در این مرحله وضعیت موجود سازمان در حوزه فناوری اطلاعات و فعالیتهای مرتبط بررسی میشود. ارزیابی اولیه در مورد امنیت شبکه و اطلاعات سازمان در سطوح شبکه، سیستم، برنامههای کاربردی، بستر ارتباطی، سطح ارتباطات و رمز نگاری انجام میشود.

مرحله سوم: طراحی و انطباق ISMS در تعامل با عملکرد سامانهها

در این مرحله داراییهای سازمانی شناسایی و ارزشگذاری میشوند. در ادامه فرایندهایی که به تقویت امنیت این داراییهای کمک میکنند انتخاب میشوند تا رخنهها کمتر شوند.

مرحله چهارم: پیادهسازی و اجرای ISMS

بر مبنای اطلاعات اولیهای که از زیرساخت شبکه بهدست آمده و نقاط ضعف طرح برطرف شده، در این مرحله دستورالعملها، رویهها و پروژههای امنسازی بر اساس اولویت پیادهسازی میشوند. در این مرحله ممکن است نیاز به خرید تجهیزات سختافزاری و نرمافزاری، سیستمهای پایش، پیکربندی تجهیزات و غیره وجود داشته باشد.

مرحله پنجم: ممیزی، پایش و بهبود عملکرد ISMS

پس از پیادهسازی سامانه، آخرین مرحله ارزیابی نهایی است. در این مرحله با توجه به چکلیستها و مستندات مربوط به ممیزی استاندارد و توانمندیهای تیم امنیت سازمان، فعالیتهای انجام گرفته بازبینی و بررسی میشوند تا اگر مشکلی وجود دارد برطرف شده و زیرساخت در امنیت کامل خدمترسانی کند. بعد از بازبینی و برطرف کردن مشکلات، سازمان آماده دریافت گواهینامه بینالمللی استاندارد ISO 27001 میشود.

مرحله ششم: ممیزی توسط شرکتهای صادرکننده گواهینامه

پس از آنکه ممیزی داخلی بهشکل درستی انجام شد و نقطه ضعفها و مشکلات شناسایی و برطرف شدند، سازمان میتواند گواهینامه بینالمللی استاندارد ISO 27001 را دریافت کند. در این مرحله مدیران سازمان میتوانند از یک مرکز برای صدور گواهینامه دعوت کنند تا زیرساخت را محک بزنند و در صورت تایید گواهینامه فوق را در اختیار آنها قرار دهد.

استاندارد ISO 27001 تنها استاندارد بینالمللی قابل ممیزی است که الزامات موردنیاز سیستم مدیریت اطلاعات را مشخص میکند. این استاندارد نشان میدهد که اطلاعات به بهترین شکل توسط سازمان محافظت میشوند و مشتریان میتوانند با اعتماد کامل از خدمات سازمان استفاده کنند.

با عرضه ۵g و سطح سرویسها، انواع دستگاههای لبه شبکه افزایش خواهد یافت.”

}

},{

“@type”: “Question”,

“name”: “SASE چیست؟”,

“acceptedAnswer”: {

“@type”: “Answer”,

“text”: “sase مخفف Secure Access Service Edge است. سرویس لبه دسترسی ایمن، فناوری نسبتا جدیدی در حوزه امنیت است که اولین بار در سال ۲۰۱۹ میلادی ارائه شد. sase فناوریهای امنیتی مختلف را با یکدیگر ترکیب و در قالب یک مفهوم واحد در اختیار سازمانها قرار میدهد تا پیچیدگی معماریها کم شده و سازمانها بتوانند از راهکارهای امنیتی مختلف در قالب یک داشبورد واحد استفاده کنند و به شکل دقیقتری امنیت لبه و تجهیزات مستقر در لبه شبکه را مدیریت کنند.

sase فناوری کاربردی در تحول مدلهای سنتی ارتباط با شبکهها و تامین امنیت آنهاست. شرایط بد اقتصادی باعث شده تا شرکتها و سازمانها به شدت در حال رقابت با یکدیگر باشند و همواره به دنبال این مفهوم هستند که در کنار انجام فعالیتهای تجاری در کوتاهترین زمان از بهترین متدولوژیهای امنیتی استفاده کنند. بهطوری که دو مفهوم چابکی و پایداری در حوزه امنیت ارزش خاصی برای شرکتها پیدا کرده است که تحت عنوان امنیت چابک (Agile Security) و خودترمیمی (Security Resiliency) از آنها نام برده میشود. sase با هدف پاسخگویی به این دو نیاز سازمانها پدید آمده است. SASE این ظرفیت را دارد تا هر دو مفهوم شبکه و امنیت را به یک سرویس ابرمحور تبدیل میکند تا منابع سازمانی به شکل سادهای در دسترس قرار گیرند.

راهکارهای SASE یکسان نیستند و هر شرکتی راهحل خاص خود را عرضه میکند اما همه آنها مجموعهای از مولفههای مشابه ارایه میکنند که اصلیترین آنها عبارتند از:

Cloud Access Security Brokers

(FWaaS) Firewall As a Service

سامانه پیشگیری از نفوذ (IPS)

(SWG) Secure Web Gateways

(ZTNA) Zero Trust Network Access”

}

},{

“@type”: “Question”,

“name”: “کاربرد اصلی معماری SASE چیست؟”,

“acceptedAnswer”: {

“@type”: “Answer”,

“text”: “اصلیترین کاربرد SASE شتاب بخشیدن به تحول دیجیتالی است. در سالهای گذشته سازمانها برنامههای استراتژیک مرتبط با تحول دیجیتالی که شامل برنامهریزیهای تجاری و عرضه خدمات بودند را پیادهسازی کردند. تلاشهای مستمر کارشناسان فناوری اطلاعات با هدف آمادهسازی زیرساختی برای انجام فعالیتهای از راه دور و راهحلهای جدید در این زمینه موفقیتآمیز بودند، اما تیمهای امنیت سایبری هنوز برنامه استراتژیک دقیقی برای ایمنسازی زیرساختهای ابری در اختیار ندارند.

حوزههای مهمی وجود دارند که باید به آنها توجه شود مدیریت هویتها در محیط ابری، کنترل دسترسی، کنترل مجوزهای کار با دادهها و منابع، نظارت و مدیریت بر مخاطرات پلتفرم ابری است. چرخش یکباره سازمانها از شبکههای سنتی به ابر باعث شد تا فرآیند هماهنگسازی دسترسی امن به شبکهها سختتر شود.

امروزه، به جای مراقبت از دفاتر یک شرکت که تعداد آنها مشخص هستند، بخش امنیت باید با صدها یا هزاران کارمندی که از منازل و وسایل مختلف کار میکنند و به سرویسهای مختلف ابری متصل هستند در تعامل باشند. متاسفانه تیمهای فناوریاطلاعات در مدت زمان کوتاهی راهحلهای موردنیاز برای دسترسی از راهدور به سامانهها را آماده کردند و برخی از راهحلهای امنیت به جای آنکه بر مبنای تحلیل نیازهای واقعی انجام شود، بر مبنای ضرورت انجام شد.

از مهمترین کاربردهای معماری SASE در این زمینه به موارد زیر باید اشاره کرد:

دسترسی ایمن برای کاربران سیار: هنگامی که مکانیزم دورکاری در دستور کار یک سازمان قرار میگیرد، کاربران میتوانند از وایفای کافیشاپ یا هتلها و اینترنت عمومی برای دسترسی به منابع سازمانی استفاده میکنند. SASE میتواند همزمان با کاهش مخاطره وایفای عمومی، امکان دسترسی محدود به دادهها و برنامههای کاربردی را ارائه کند.

تخصیص دقیق و منعطف دسترسیها: SASE به سرپرستان شبکه اجازه میدهد کاربران را گروهبندی کرده و برای هر گروه مجوزهای خاصی در نظر بگیرند. بهطور مثال، برخی از کارمندان فقط برای مدتی محدود قرارداد همکاری با یک تیم را دارند. در این حالت، میتوان دسترسی موقتی به افراد داد تا پس از اتمام پروژه دسترسی آنها بهطور خودکار قطع شود.”

}

},{

“@type”: “Question”,

“name”: “نیاز به سازوکار امنیتی مدرن در دوران کرونا”,

“acceptedAnswer”: {

“@type”: “Answer”,

“text”: “قبل از سال ۲۰۲۰، مدیران ارشد امنیت اطلاعات مجبور بودند بهطور پیوسته از راهحلهای نرمافزاری و تجهیزات سختافزاری امنیتی برای بهبود سطح امنیت زیرساختها استفاده کنند. با شیوع همهگیری کرونا، بسیاری از سازمانها مجبور شدند بخش عمدهای از فعالیتها را برونسپاری کنند و به کارمندان اجازه دهند از منازل شخصی کارهای سازمان را انجام دهند. به همین دلیل تجهیزات نقاط پایانی و ابر به یکباره مورد توجه سازمانها قرار گرفتند.

شتاب در تسریع این اقدام باعث شد سازمانها با چالشهای امنیتی جدیدی روبرو شوند، زیرا برخلاف شرایط کاری عادی دیگر زمان بررسی دقیق مباحث امنیتی فراهم نبود. هنگامی که حملههای سایبری به زیرساخت زوم (Zoom) آغاز شد و به دنبال آن هکرها از آسیبپذیریهای مستتر در شبکههای وایفای خانگی و کانالهای ارتباطی میان کارمندان و سازمان برای کلاهبرداری فیشینگ، ارسال باجافزار و سو استفاده از لپتاپهای کاری استفاده کردند، مدیران ارشد امنیت به یکباره غافلگیر شدند.

در حالی که برخی شرکتها توانستند به سرعت خطمشیهای امنیتی را بازنگری کرده و شکافها را برطرف کنند، اما امکان نظارت کامل بر عملکرد کارمندان فراهم نبود. به همین دلیل، شرکتها تصمیم گرفتند برای برونرفت از این مشکل به سراغ خدمات ابری بروند و از سرویسهای اجارهای (SaaS) برای فراهم کردن یک مکانیزم ارتباط از راه دور و تعامل با کارمندان، شرکا و مشتریان استفاده کنند.

این تغییر نگرش سریع، باعث شد تا کارشناسان امنیتی مجبور شوند به سراغ راهحل پیادهسازی زیرساخت مبتنی بر اعتماد صفر (Zero Trust) بروند که یک مدل امنیتی مدیریت و کنترل شبکه است. در این مدل امنیتی به شکل پیشفرض به هیچ ماشین، سرویس یا کاربری اعتماد نمیشود و در تمام مراحل و هر زمان کاربران یا دستگاههایی که نیازمند دسترسی به سرویس خاصی هستند باید احراز هویت و تایید شوند. علاوه بر این، دسترسی کلاینتهای تحت شبکه به شکل حداقل سطح دسترسی به منابع تعریف میشود.”

}

}]

}