یادداشت ویراستار: این مطلب در شهریور ۱۴۰۰ توسط کارشناسان سرور و شبکه فالنیک، بررسی و تایید شده است.

قبل از پیاده کردن یک شبکه وموارد موارد زیادی وجود دارد که باید مورد توجه قرار گیرد، از برآورد هزینه با استعلام قیمت سرور گرفته تا آموزشهای لازم مباحث نرم افزاری و سخت افزاری. در همین راستا آشنایی با دو مفهوم مهم vlan و subnet باعث میشود بتوانیم شبکههای سازمانی را به بهترین شکل مدیریت کنیم. در این مقاله قصد داریم با نحوه گروهبندی منطقی کلاینتها و تجهیزات شبکه بر مبنای تکنیک vlan آشنا شویم.

شبکههای کامپیوتری روز به روز پیچیده میشوند و هر چه تعداد کلاینتهای متصل به شبکه محلی بیشتر میشود به همان نسبت مدیریت شبکهها و نظارت بر ترافیک و بستههای انتقالی نیز سختتر میشود. برای حل این مشکل از راهکارهای مختلفی مثل تقسیم شبکه به شبکههای کوچکتر که زیرشبکه نام دارد استفاده میشود تا فرآیند نظارت بر شبکهها سادهتر شود. گاهی شرایط ایجاب میکند فرآیند آدرسدهی به تجهیزات به شکل ایستا انجام شود و به جای مکانیزم آدرسدهی پویا (DHCP) از آدرسدهی ایستا استفاده شود. با توسعه شبکه آداکهمراه باشید.

- vlan چیست؟

- مقایسه vlan و subnet

- ملزومات راه اندازی vlan

- فرآیند ارسال اطلاعات در vlan چگونه است؟

- مزایای vlan بندی شبکه

- آموزش vlan بندی سوئیچ سیسکو

- حذف vlan در سوئیچ سیسکو

- پیکربندی پورتهای access و trunk

- vlan id چیست؟

- حذف vlan در سوئیچ سیسکو

- حذف یک پورت از vlan در سوئیچ

vlan چیست؟

vlan مخفف چیست؟ vlan مخفف Virtual LAN است. شبکه محلی مجازی (vlan) به گروهبندی منطقی کلاینتها و تجهیزات در یک شبکه محلی اشاره دارد. این گروهبندی به منظور سادهتر شدن فرآیند نظارت بر شبکه و مدیریت دقیقتر پهنای باند انجام میشود. در vlan، فرآیند گروهبندی توسط سوییچ انجام میشود.

کاربرد vlan چیست؟ شبکه محلی مجازی با گروهبندی منطقی دستگاههایی که در یک دامین برادکست (Broadcast) قرار دارند، به سرپرستان شبکه کمک میکند برای هر گروه خطمشیهای مشخصی را مشخص کرده و پهنای باند هر گروه را به شکل دقیقی مدیریت کنند.

البته vlan بندی محدود به شبکههای محلی و سوییچها نیست و این امکان وجود دارد که شبکههای بزرگتر مجازی را نیز با هدف مدیریت دقیق ترافیک به گروههای منطقی مختلفی تقسیم کرد. این مکانیزم گروهبندی که vxlan به معنای شبکه محلی گسترشپذیر مجازی نام دارد منعطفتر از vlan است، زیرا با محدودیت ۴۰۹۶ زیرشبکه روبرو نیست و سرپرست شبکه میتواند به هر تعدادی که نیاز دارد شبکه منطقی مجازی پیادهسازی کند.

در هر دو حالت، به جای ارتباطات فیزیکی از ارتباطات منطقی استفاده میشود و همین مسئله باعث میشود تا مدیران شبکه بتوانند نظارت دقیقتری روی کلاینتها اعمال کنند.

مقایسه vlan و subnet

زیرشبکه (subnet) به فرآیند تقسیم یک شبکه بزرگ به چند شبکه کوچک اشاره دارد. در زیرشبکهسازی هدف کاهش ترافیک شبکه، بهبود عملکرد، بهینهسازی و مدیریت سادهتر شبکه است.

بزرگترین مشکلی که روش subnet دارد این است که فرآیند مسیریابی را پیچیدهتر میکند. اصلیترین دلیل که باعث میشود سازمانها از رویکرد زیرشبکهسازی استفاده کنند بهکارگیری بهینه آدرسهای IP است که خود مقوله مفصل و پیچیدهای است. برای آشنایی با مفهوم آدرس IP و انواع آن مقاله “ip چیست؛ انواع آی پی و کاربردهای آن” را مطالعه کنید.

مهمترین تفاوت vlan و subnet عبارتند از:

- vlan قابلیت تفکیک زیرشبکه کوچکتر را فراهم میکند، بهطوری که امکان تخصیص دستگاههای محدود به زیرشبکه وجود دارد.

- میان شبکه محلی مجازی و زیرشبکه یک تناظر یک به یک وجود دارد، به این صورت که یک ساب نت را میتوان به یک شبکه محلی اختصاص داد. البته این امکان وجود دارد که بیشتر از یک زیرشبکه را به یک شبکه محلی تخصیص داد، اما رویکرد فوق پیچیدگی طراحی را بیش از اندازه زیاد میکند.

- هنگامی که قصد استفاده از فناوریهایی نظیر MPLS را داریم، بهکارگیری زیرشبکههای بیشتر بهتر از شبکههای محلی مجازی است، زیرا MPLS برای بهبود عملکرد و افزایش سرعت میانبرهایی میان آدرسهای آیپی زیرشبکهها ایجاد میکند.

- شبکههای محلی مجازی هنگامی که در نظر داریم در محدوده گستردهای ارتباط میان چند ساختمان را با یکدیگر برقرار کنیم (بهطور مثال در محیطهای دانشگاهی) عملکرد بسیار خوبی دارد.

ملزومات راه اندازی vlan

برای راه اندازی vlan باید موارد زیر را داشته باشید:

وجود سوییچ مدیریتی: برای استفاده از مزایای vlan باید در ستون فقرات شبکه از سوییچهایی استفاده کرده باشید که قابلیت پشتیبانی از VLAN، تجمیع لینک و پورت ترانک را دارند. در شبکهای که یک یا چند سوییچ مدیریتی در آن قرار گرفته باشد، میتوان شبکههای محلی مجازی مستقل را پیادهسازی کرد. در این حالت فرآیند پیادهسازی و توزیع شبکههای محلی روی سوییچ به شکل زیرشبکه یا دامنه پخشی انجام میشود.

به همین دلیل است که همواره توصیه میشود در زمان خرید سوییچ به پارامترهایی نظیر ظرفیت سوییچینگ و نرخ انتقال بستهها دقت کنید تا در آینده مشکلی از بابت مقیاسپذیری به وجود نیاید. بر مبنای این تعریف مشاهده میکنیم که اگر از یک سوییچ غیرمدیریتی استفاده میکنید دستیابی به vlan فراهم نیست، اما اگر از یک زیرساخت شبکه مجازی استفاده میکنید (بهطور مثال NSX Vmware) این امکان وجود دارد که از مزایای VXLAN استفاده کنید، البته شیوه پیادهسازی VXLAN تفاوتهایی با VLAN دارد که موضوع این مقاله نیست. چرا سوییچ مدیریتی در vlan اهمیت زیادی دارد؟ برای پاسخگویی به پرسش فوق باید اطلاعاتی در ارتباط با پورتهای دسترسی و ترانک داشته باشید. هر پورت سوییچ را میتوان به شکل پورت دسترسی (Access) یا پورت ترانک (Trunk) پیکربندی کرد:

- پورت دسترسی امکان برقراری ارتباط با یک شبکه VLAN را فراهم میکند. این نوع رابطها روی پورتهای متصل به تجهیزات شبکه از طریق کارت شبکه پیکربندی میشوند.

- رابط ترانک امکان متصل کردن سوییچها به یکدیگر را فراهم میکند که امکان هدایت ترافیک شبکه به سمت چند شبکه VLAN را فراهم میکنند.

پشتیبانی از پروتکلهای ارتباطی داخلی: علاوه بر سوییچ مدیریتی، دومین پیششرط ضروری برای پیاده سازی شبکه vlan پشتیبانی سوییچ از پروتکلهای dot1q و isl است که ارتباطات داخلی VLAN را فراهم میکنند. علاوه بر این یک شبکه محلی مجازی را میتوان به شکل ایستا یا پویا پیاده سازی کرد. مدل ایستا مبتنی بر پورت است و مدل پویا از طریق نرمافزار انجام میشود و از استاندارد IEEE 802.1Q استفاده میکند.

پشتیبانی روتر: باید از روترهایی با قابلیت پشتیبانی از شبکه vlan یا سوییچهای لایه ۳ استفاده کرد.

فرآیند ارسال اطلاعات در vlan چگونه است؟

هنگامی که یک شبکه محلی مجازی را پیاده سازی میکنید، تمامی فریمهای منتشر شده توسط کلاینتهای عضو یک VLAN تنها بین پورتهای همان شبکه محلی مجازی توزیع میشود، بنابراین پهنای باندی که تجهیزات عضو یک گروه منطقی دریافت میکنند محدود به ظرفیتی است که گروه دریافت میکند. این کار یک مزیت مهم دارد که مانع از آن میشود تا کلاینتی بیش از اندازه از پهنای باند شبکه استفاده کند و علاوه بر این شناسایی تجهیزاتی که پهنای باند شبکه را زیاد مصرف میکنند ساده خواهد بود.

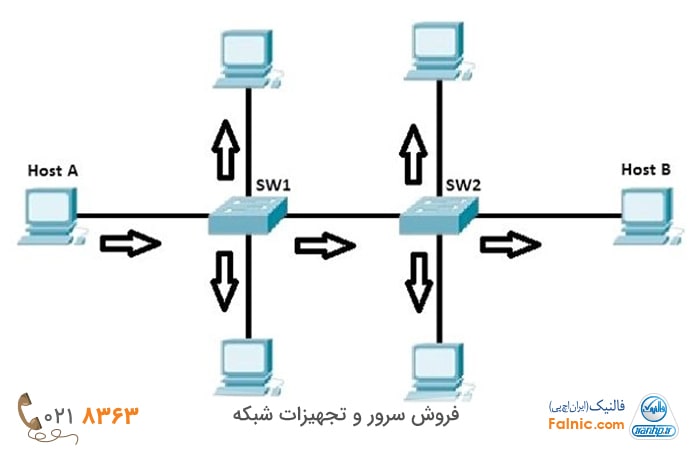

عملکرد شبکه محلی مجازی شباهت زیادی به شبکه محلی فیزیکی دارد، اما به میزبانها اجازه میدهد در حوزه پخشی یکسانی با یکدیگر گروهبندی شوند، حتا اگر به سوییچهای یکسانی متصل نشده باشند. در شکل زیر توپولوژی شبکهای را مشاهده میکنید که میزبانها درون شبکه محلی واحدی قرار دارند. در تصویر زیر هنگامی که پیامی از نوع فراگیر (Broadcast) از میزبان A ارسال میشود، تمامی دستگاهها آنرا دریافت میکنند. اگر به مسیر فلشها دقت کنید مشاهده میکند که پیامها توسط دستگاههای دیگر نیز دریافت میشود.

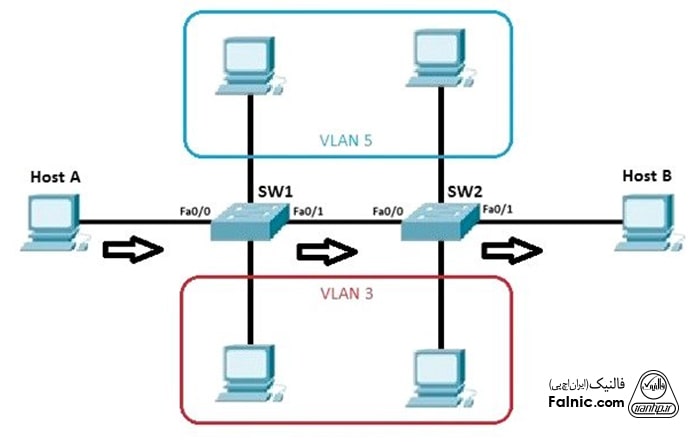

حال فرض کنید رابطهای Fa0/0 و Fa0/1 هر دو سوییچ فعال شود و شبکههای vlan جداگانهای پذیرای کامپیوترهای مختلف باشند. حال اگر یک پیام فراگیر توسط میزبان A ارسال شود، تنها میزبان B آنرا دریافت میکند، به دلیل اینکه هر شبکه محلی مجازی دامنه فراگیر جداگانه خاص خود را دارد. (به مسیر فلشها در تصویر دقت کنید..)

همانگونه که در شکل بالا مشاهده میکند تنها کلاینت B در شبکه vlan یکسان با میزبان A قرار دارد و کلاینتهای درون شبکههای محلی ۳ و ۵ از وجود این مکانیزم ارتباطی مطلع نیستند. به نظرتان مزیت اینکار چیست؟ امنیت زیاد و عدم مصرف بیهوده پهنای باند دو مزیت مهم پیاده سازی شبکههای محلی مجازی هستند.

مزایای vlan بندی شبکه

بهطور معمول سازمانها و شرکتهای بزرگ به دلایل زیر از شبکههای محلی مجازی استفاده میکنند:

- شبکه vlan میتواند تعداد دامنههای پخشی را زیاد کند.

- شبکه vlan ریسکهای امنیتی را با کاهش تعداد میزبانهایی که یک کپی از فریمهایی سوییچ دریافت میکنند را کاهش میدهد که در عمل شانس پیادهسازی موفقیتآمیز حملههای DDoS بر علیه شبکه سازمانی را کم میکند.

- امکان ایزولهسازی میزبانهایی که اطلاعات حساسی را نگهداری میکنند فراهم میشود. بهطوری که میتوان این میزبانها را روی شبکه vlan خاصی قرار داد.

- گروهبندی کاربران وابسته به موقعیت مکانی نیست و میتوان بر مبنای نقش و واحدی که مشغول به کار در آن هستند گروهبندی را انجام داد. بهطور مثال، کارمندان حسابداری را در یک گروه منطقی و کارمندان کارگزینی را در گروه دیگری قرار داد.

آموزش vlan بندی سوئیچ سیسکو

اکنون که با اصول اولیه vlan آشنا شدیم، زمان آن رسیده تا نحوه پیاده سازی شبکه vlan و vlan بندی را بررسی کنیم. در ادامه آموزش vlan بندی سوئیچ سیسکو و مراحل پیاده سازی شبکههای vlan را ارایه میدهیم:

- ابتدا باید یک شماره شناسایی قابل قبول برای VLAN مشخص شود.

- باید محدوده آدرس آیپی خصوصی که قرار است به کلاینتهای تحت شبکه vlan تخصیص داده شود مشخص کرد.

- باید تنظیمات مربوط به VLAN اعمال شود که این تنظیمات بستگی به نوع پیاده سازی vlan (ایستا یا پویا) دارد. در پیاده سازی ایستا تمامی پورتها در شبکه محلی مجازی قرار میگیرند، در حالی که در مدل پویا از مکآدرسها یا نامهای کاربری استفاده میشود.

- باید تنظیمات مرتبط با روتر را اعمال کرد.

پیکربندی vlan که در ادامه انجام میدهیم مبتنی بر پیکربندی دستی vlan در سوییچهای لایه ۲ است و ارتباط تنها میان شبکههای محلی مجازی یک سوییچ فراهم میشود. بنابراین اگر به دنبال برقراری ارتباط میان شبکههای محلی مجازی در همه شبکهها و پورتهای دیگر سوییچها هستیم، به مسیریابی مثل روتر یا سوییچ لایه ۳ نیاز داریم.

در این حالت، اگر قرار است مسیریابی میان شبکههای محلی توسط سوییچ چند لایه انجام شود باید از پروتکل VTP سیسکو استفاده شود. vtp سرنام Vlan Trunking Protocol است و برای مدیریت تمامی شبکههای محلی مجازی به شکل مرکزی و پویا استفاده میشود. همچنین باید در سوییچها رابط مجازی SVI را پیادهسازی کنید و در مرحله بعد باید در سوییچی که قرار است سوییچ سرور باشد، نام دامنه و رمز عبوری را مشخص کنید. دقت کنید به دلیل اینکه وظیفه اصلی سوییچ مسیریابی نیست، باید به شکل صریح از فرمان مسیریابی برای آن استفاده کنید تا فرآیند تخصیص آدرس آیپی انجام شود.

بهطور معمول، در شبکههای سازمانی و بزرگ از سوییچهای سیسکو استفاده میشود که قابلیتهای کارآمد و زیادی در اختیار مدیران شبکه قرار میدهند. در این مطلب نیز vlan بندی را در در سوئیچ سیسکو انجام میدهیم. نحوه انجام اینکار روی سوییچهای دیگر با کمی تغییر یکسان است.

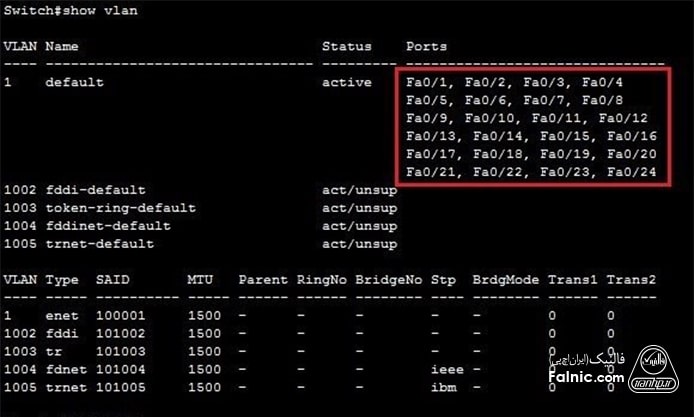

فرض کنید در حالت پیشفرض تمامی درگاههای سوییچ در vlan1 هستند. برای اطمینان از این موضوع فرمان Show vlan را در سیستمعامل سسیسکو در وضعیت enable mode اجرا میکنیم. برای آشنایی با دستورات show در سوئیچ سیسکو روی لینک بزنید. با اجرای دستور فوق تصویری همانند شکل زیر را مشاهده میکنید.

همانگونه که مشاهده میکنید تمامی ۲۴ پورت سوئیچ در حالت پیشفرض به شبکهای بهنام vlan1 تخصیص داده شدهاند. برای ساخت شبکه vlan مجازی و تخصیص پورتهای سوییچ به شبکه فوق باید دو کار را انجام دهید.

۱. برای ساخت vlan در سوئیچ سیسکو باید فرمان vlan Number که شبکه vlan را در حالت سراسری ایجاد میکند را فراخوانی کنید.

۲. در مرحله بعد باید فرآیند تخصیص پورت سوییچ به شبکه VLAN را انجام دهید. برای این منظور دو فرمان زیر را باید فراخوانی کنید.

فراخوانی فرمان switchport mode access: این دستور به سوئیچ اعلام میدارد در حال ساخت یک رابط دسترسی هستیم.

فراخوانی دستور switchport access vlan NUMBER: رابطی را به شبکه vlan تخصیص میدهد.

نحوه فراخوانی این دستورات به شکل زیر است:

Switch (config)#vlan 2 Switch (config-vlan)#exit Switch (config)#int fa0/1 Switch (config-if)#switchport mode access Switch (config-if)# switchport access vlan 2

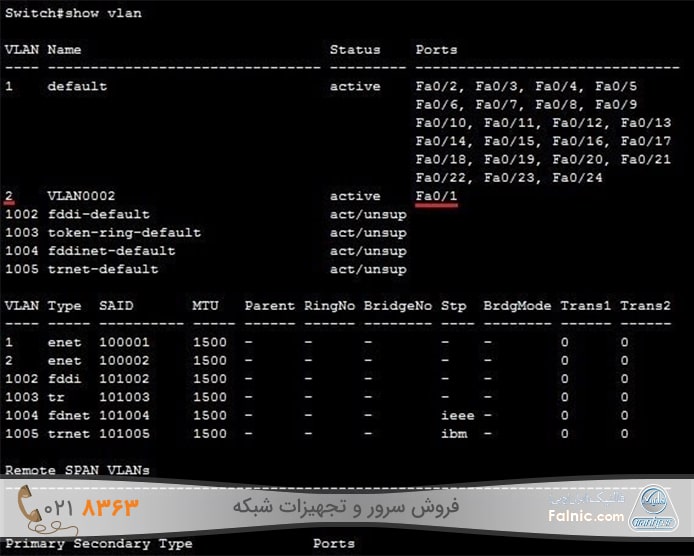

دستور اول vlan2 را ایجاد میکند که باعث میشود به زیررابط Fa0/1 وارد شویم. رابط مذکور بهطور خودکار به عنوان رابط دسترسی مرتبط با vlan 2 پیکربندی شده است. برای اطمینان از این موضوع کافی است دستور show vlan را فراخوانی کنید. خروجی دستور فوق همانند شکل زیر است:

پیکربندی پورتهای access و trunk

دقت کنید برای آنکه فرآیند تخصیص رابطی که قرار است نقش رابط دسترسی را بازی کند به درستی انجام شود، سیسکو دستور switchport mode access را در اختیار سرپرستان شبکه قرار داده است. دقت کنید رابط فوق تنها به یک شبکه vlan تخصیص داده میشود.

برای پیکربندی و تخصیص رابطی که قرار است نقش رابط ترانک را بازی کند از دستور switchport mode trunk استفاده میکنیم. این رابط قادر است ترافیک چند شبکه vlan را انتقال دهد یعنی میتواند بسته ها را به همراه شماره vlan آنها انتقال دهد. شکل زیر عملکرد رابط فوق را نشان میدهد.

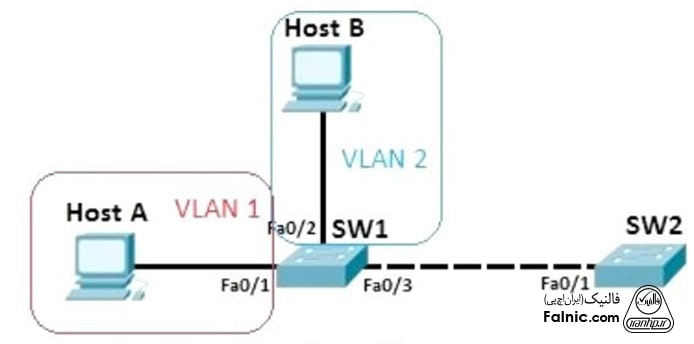

در تصویر بالا، میزبانهای A و B در شبکههای vlan جداگانه یعنی vlan1 و vlan2 مستقر هستند پس اگر از این دو پینگ بگیریم میبینیم که ارتباطی بین آنها وجود ندارد. پورتهای این دو دستگاه باید به شکل پورت دسترسی پیکربندی شوند و سپس به شبکه vlan مربوطه تخصیص داده شوند. در ادامه مجموعه دستوراتی که برای تخصیص رابط دسترسی و رابط ترانک از آنها استفاده میشود را میبینید:

SW1 (config)# int fa0/1 SW1 (config-if)#switchport mode access SW1 (config-if)#exit SW1 (config)#vlan 2 SW1 (config-vlan)#exit SW1 (config)#int fa0/2 SW1 (config-if)#switchport mode access SW1 (config-if)# switchport access vlan 2

به دلیل اینکه لینک میان SW1 و SW2 وظیفه انتقال ترافیک میان شبکههای vlan را بر عهده دارد، باید از نوع رابط ترانک باشد. بنابراین باید دستورات زیر روی SW1 اجرا شود:

SW1 (config) # int fa0/3 SW1(config-if) #switchport mode trunk

در SW2 نیز باید دستورات زیر را اجرا کنید:

SW2 (config) #int fa0/1 SW2(config-if) #switchport mode trunk

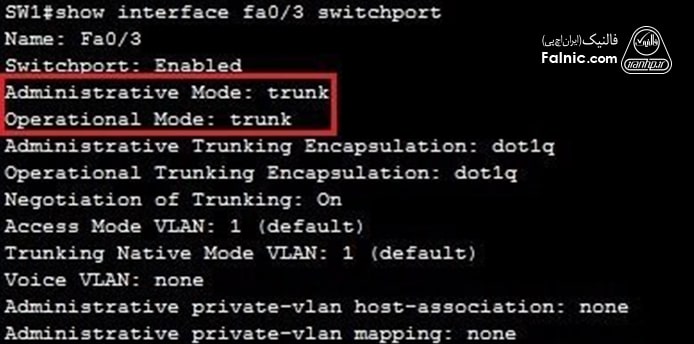

با اجرای دستورات فوق لینک میان SW1 و SW2 میتواند ترافیک مربوط به دو شبکه محلی مجازی را انتقال دهند. برای اطمینان از این موضوع که آیا رابط SW1 از نوع ترانک است یا خیر دستور show interface Fa0/3 switchport را در SW1 اجرا کنید. خروجی این دستور باید همانند شکل زیر باشد.

vlan id چیست؟

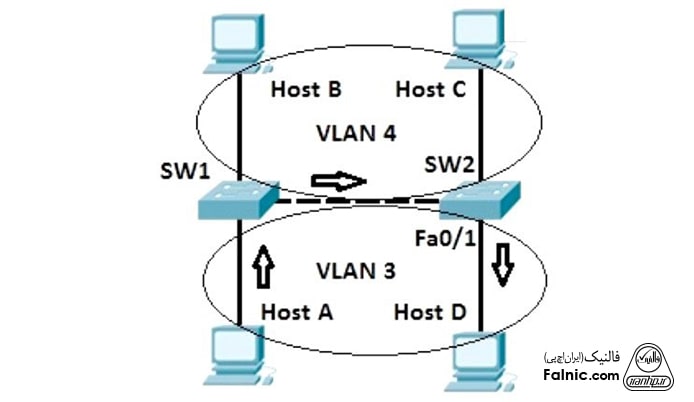

شبکههای محلی مجازی اجازه میدهند فریمها تنها میان کلاینتهای عضو یک vlan انتقال پیدا کنند. برای شناسایی شبکه vlan که بستهای به آن تعلق دارد، سوییچها از رویکرد vlan id یعنی برچسبزنی به منظور تخصیص یک مقدار عددی به هر فریم در شبکه مبتنی بر چند vlan استفاده میکنند. اینکار باعث میشود سوییچها بدانند چه پورتهایی اقدام به ارسال فریمها کردهاند. برای درک بهتر این موضوع به تصویر زیر دقت کنید:

در شکل فوق مشاهده میکنید دو شبکه vlan بهنامهای vlan3 و vlan4 تعریف شدهاند. میزبان A بسته دادهای برای سوییچ SW1 ارسال میکند. سوییچ فوق بسته را دریافت، آنرا با vlan id 3 برچسبگذاری کرده و برای سوییچ SW2 ارسال میکند. SW2 بسته را دریافت و به شناسه شبکه vlan نگاه کرده و در ادامه بسته را برای پورت Fa0/1 ارسال میکند، زیرا تنها آن پورت در vlan3 قرار دارد. در این حالت میزبانهای B و C هیچ بستهای دریافت نخواهند کرد، زیرا در شبکه vlan متفاوتی از میزبان A قرار دارند.

حذف vlan در سوئیچ سیسکو

یکی از مشکلاتی که برخی سرپرستان شبکه هنگام کار با سوییچ های سیسکو و به ویژه vlan روبرو هستند، نحوه حذف تنظیمات ذخیره شده در startup configuration و نحوه حذف تنظیمات vlan در سوئیچ سیسکو است که دو مقوله جدا از هم هستند.

توجه کنید با حذف startup configuration، تمامی پورتهای سوئیچ که عضو vlanهای دیگری هستند از شبکههای محلی مجازی حذف میشوند و به vlan پیشفرض خود سوئیچ انتقال پیدا میکنند، اما خود vlanهای ساخته حذف نمیشوند و باید به شکل دستی آنها را حذف کنید.

اطلاعات vlan در یک فایل بهنام vlan.dat ذخیره میشوند که محل آن در حافظه Flash سوئیچ است. اگر دستورshow flash را در وضعیت privilege اجرا کنید، این فایل را مشاهده می کنید. البته دقت کنید این اطلاعات تنها زمانی نشان داده می شوند که روی سوئیچ vlanای ساخته باشید، در غیر این صورت اطلاعات عادی سوییچ نشان داده میشوند.

بهطور مثال، فرض کنید یک سوئیچ دست دوم خریداری کردهاید و قبل از استفاده از این سوئیچ در شبکه خود، قصد دارید همه تنظیمات سوییچ که شامل vlanهای ساخته شده در سوییچ میشوند را حذف کنید. انجام اینکار فرایند سادهای است و تنها کاری که باید انجام دهید حذف تنظیمات ذخیره شده در startup-configuration و راه اندازی سوئیچ است. دستور حذف vlan در سیسکو دستور زیر است که باید در وضعیت privilege آن را اجرا کنید:

Switch#erase startup-config

با اجرای این دستور، پیغامی مبنی بر حذف پیکربندیها نشان داده میشود که باید کلید اینتر را فشار دهید. لازم به توضیح است که برای اینمنظور ios سوییچ نیز حذف میشود.

?Erasing the nvram filesystem will remove all configuration files! Continue

[confirm]

[OK]

Erase of nvram: complete

همانگونه که مشاهده میکنید تمامی تنظیمات از nvram حذف شدند، با اینحال در runing-config این تنظیمات در حافظه فعال وجود دارند. تنها کاری که باید انجام دهید راهاندازی سوییچ است تا همه چیز پاک شود. برای اینکار دستور reload را اجرا کنید تا سوئیچ ریستارت شود.

Switch#reload

اکنون زمان آن رسیده تا شبکههای محلی ساخته شده را حذف کنیم، اگر دستور زیر را اجرا کنید، مشاهده میکنید که شبکههای محلی مجازی روی سوییچ وجود دارند.

Switch#show vlan brief

هنگامی که مراحل بالا را اجرا کنید، مشاهده میکنید که پورتی مرتبط با شبکههای محلی مجازی نیست، اما شبکههای محلی مجازی حذف نشدهاند. با اجرای دستور show vlan brief، تعداد شبکههای محلی مجازی پیکربندی شده روی سوییچ را مشاهده میکنید. همانگونه که اشاره کردیم، این شبکههای محلی مجازی در فایلی بهنام vlan.dat که در فلش است ذخیره میشود. اکنون کافی است دستور show flash را اجرا کنید.

:Switch#show flash

/:Directory of flash

rw- 4414921 c2960-lanbase-mz.122-25.FX.bin-

rw- 616 vlan.dat-

۶۴۰۱۶۳۸۴ bytes total (59600847 bytes free)

شما میتوانید این فایل از حافظه flash سوئیچ حذف و سوئیچ را reload کنید تا vlan ها حذف شوند. برای این منظور از دستور زیر استفاده کنید.

Switch#delete vlan.dat

با اجرای دستور فوق، دو پیغام تایید حذف زیر را تایید کنید تا فایل vlan.dat حذف شود.

?Delete filename [vlan.dat]

Delete flash:/vlan.dat? [confirm]

اگر یکبار دیگر دستور Show flash را اجرا کنید، مشاهده میکنید که دیگر فایل vlan.dat وجود ندارد.

Switch#sh flash

:/Directory of flash

rw- 4414921 c2960-lanbase-mz.122-25.FX.bin-

۶۴۰۱۶۳۸۴ bytes total (59601463 bytes free)

در نهایت دستور reload را اجرا کنید تا سوئیچ راهاندازی شود. بعد از بارگذاری کامل میانافزار اگر یکبار دیگر دستور show vlan brief را اجرا کنید، مشاهده خواهید کرد که تمامی vlan ها حذف شدهاند.

حذف یک پورت از vlan در سوئیچ

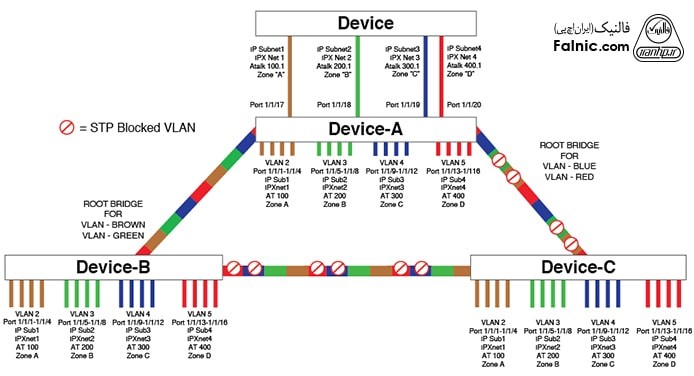

فرض کنید قصد داریم پورت ۱۱ از VLAN 4 که روی سوییچ (Device-A) نشان داده شده در شکل زیر قرار دارد را حذف کنیم.

این کار در چهار مرحله به شرح زیر انجام میشود:

۱. با وارد کردن دستورات زیر به حالت پیکربندی سراسری در سوییچ دسترسی پیدا کنید.

device-A> enable

…No password has been assigned yet

device-A# configure terminal

device-A(config)#

۲. با وارد کردن دستور زیر به سطح cli برای پیکربندی vlan 4 مبتنی بر پورت مذکور دسترسی پیدا کنید.

device-A(config)# vlan 4

۳. دستور زیر را برای حذف پورت ۱۱ از vlan 4 وارد می کنیم.

device-A(config-vlan-4)# no untagged ethernet 11

.deleted port ethernet 11 from port-vlan 4

۴. دستورات زیر را برای خروج از حالت پیکربندی vlan و ذخیره پیکربندی در فایل پیکربندی سیستم اجرا میکنیم.

device-A(config-vlan-4)# end

device-A# write memory

برای استفاده از خدمات تعمیر انواع سوئیچ و محصولات سیسکو روی خدمات و تعمیر cisco در فالنیک بزنید.

کاربرد vlan چیست؟ شبکه محلی مجازی با گروهبندی منطقی دستگاههایی که در یک دامین برادکست (Broadcast) قرار دارند، به سرپرستان شبکه کمک میکند برای هر گروه خطمشیهای مشخصی را مشخص کرده و پهنای باند هر گروه را به شکل دقیقی مدیریت کنند.

البته vlan بندی محدود به شبکههای محلی و سوییچها نیست و این امکان وجود دارد که شبکههای بزرگتر مجازی را نیز با هدف مدیریت دقیق ترافیک به گروههای منطقی مختلفی تقسیم کرد. این مکانیزم گروهبندی که vxlan به معنای شبکه محلی گسترشپذیر مجازی نام دارد منعطفتر از vlan است، زیرا با محدودیت ۴۰۹۶ زیرشبکه روبرو نیست و سرپرست شبکه میتواند به هر تعدادی که نیاز دارد شبکه منطقی مجازی پیادهسازی کند.

در هر دو حالت، به جای ارتباطات فیزیکی از ارتباطات منطقی استفاده میشود و همین مسئله باعث میشود تا مدیران شبکه بتوانند نظارت دقیقتری روی کلاینتها اعمال کنند.”

}

},{

“@type”: “Question”,

“name”: “مقایسه vlan و subnet”,

“acceptedAnswer”: {

“@type”: “Answer”,

“text”: “زیرشبکه (subnet) به فرآیند تقسیم یک شبکه بزرگ به چند شبکه کوچک اشاره دارد. در زیرشبکهسازی هدف کاهش ترافیک شبکه، بهبود عملکرد، بهینهسازی و مدیریت سادهتر شبکه است.

بزرگترین مشکلی که روش subnet دارد این است که فرآیند مسیریابی را پیچیدهتر میکند. اصلیترین دلیل که باعث میشود سازمانها از رویکرد زیرشبکهسازی استفاده کنند بهکارگیری بهینه آدرسهای IP است که خود مقوله مفصل و پیچیدهای است. برای آشنایی با مفهوم آدرس IP و انواع آن مقاله “ip چیست؛ انواع آی پی و کاربردهای آن” را مطالعه کنید.

مهمترین تفاوت vlan و subnet عبارتند از:

vlan قابلیت تفکیک زیرشبکه کوچکتر را فراهم میکند، بهطوری که امکان تخصیص دستگاههای محدود به زیرشبکه وجود دارد.

میان شبکه محلی مجازی و زیرشبکه یک تناظر یک به یک وجود دارد، به این صورت که یک ساب نت را میتوان به یک شبکه محلی اختصاص داد. البته این امکان وجود دارد که بیشتر از یک زیرشبکه را به یک شبکه محلی تخصیص داد، اما رویکرد فوق پیچیدگی طراحی را بیش از اندازه زیاد میکند.

هنگامی که قصد استفاده از فناوریهایی نظیر MPLS را داریم، بهکارگیری زیرشبکههای بیشتر بهتر از شبکههای محلی مجازی است، زیرا MPLS برای بهبود عملکرد و افزایش سرعت میانبرهایی میان آدرسهای آیپی زیرشبکهها ایجاد میکند.

شبکههای محلی مجازی هنگامی که در نظر داریم در محدوده گستردهای ارتباط میان چند ساختمان را با یکدیگر برقرار کنیم (بهطور مثال در محیطهای دانشگاهی) عملکرد بسیار خوبی دارد.”

}

},{

“@type”: “Question”,

“name”: “ملزومات راه اندازی vlan”,

“acceptedAnswer”: {

“@type”: “Answer”,

“text”: “برای راه اندازی vlan باید موارد زیر را داشته باشید:

وجود سوییچ مدیریتی: برای استفاده از مزایای vlan باید در ستون فقرات شبکه از سوییچهایی استفاده کرده باشید که قابلیت پشتیبانی از VLAN، تجمیع لینک و پورت ترانک را دارند. در شبکهای که یک یا چند سوییچ مدیریتی در آن قرار گرفته باشد، میتوان شبکههای محلی مجازی مستقل را پیادهسازی کرد. در این حالت فرآیند پیادهسازی و توزیع شبکههای محلی روی سوییچ به شکل زیرشبکه یا دامنه پخشی انجام میشود.

به همین دلیل است که همواره توصیه میشود در زمان خرید سوییچ به پارامترهایی نظیر ظرفیت سوییچینگ و نرخ انتقال بستهها دقت کنید تا در آینده مشکلی از بابت مقیاسپذیری به وجود نیاید. بر مبنای این تعریف مشاهده میکنیم که اگر از یک سوییچ غیرمدیریتی استفاده میکنید دستیابی به vlan فراهم نیست، اما اگر از یک زیرساخت شبکه مجازی استفاده میکنید (بهطور مثال NSX Vmware) این امکان وجود دارد که از مزایای VXLAN استفاده کنید، البته شیوه پیادهسازی VXLAN تفاوتهایی با VLAN دارد که موضوع این مقاله نیست. چرا سوییچ مدیریتی در vlan اهمیت زیادی دارد؟ برای پاسخگویی به پرسش فوق باید اطلاعاتی در ارتباط با پورتهای دسترسی و ترانک داشته باشید. هر پورت سوییچ را میتوان به شکل پورت دسترسی (Access) یا پورت ترانک (Trunk) پیکربندی کرد:

پورت دسترسی امکان برقراری ارتباط با یک شبکه VLAN را فراهم میکند. این نوع رابطها روی پورتهای متصل به تجهیزات شبکه از طریق کارت شبکه پیکربندی میشوند.

رابط ترانک امکان متصل کردن سوییچها به یکدیگر را فراهم میکند که امکان هدایت ترافیک شبکه به سمت چند شبکه VLAN را فراهم میکنند.

پشتیبانی از پروتکلهای ارتباطی داخلی: علاوه بر سوییچ مدیریتی، دومین پیششرط ضروری برای پیاده سازی شبکه vlan پشتیبانی سوییچ از پروتکلهای dot1q و isl است که ارتباطات داخلی VLAN را فراهم میکنند. علاوه بر این یک شبکه محلی مجازی را میتوان به شکل ایستا یا پویا پیاده سازی کرد. مدل ایستا مبتنی بر پورت است و مدل پویا از طریق نرمافزار انجام میشود و از استاندارد IEEE 802.1Q استفاده میکند.

پشتیبانی روتر: باید از روترهایی با قابلیت پشتیبانی از شبکه vlan یا سوییچهای لایه ۳ استفاده کرد.”

}

},{

“@type”: “Question”,

“name”: “فرآیند ارسال اطلاعات در vlan چگونه است؟”,

“acceptedAnswer”: {

“@type”: “Answer”,

“text”: “هنگامی که یک شبکه محلی مجازی را پیاده سازی میکنید، تمامی فریمهای منتشر شده توسط کلاینتهای عضو یک VLAN تنها بین پورتهای همان شبکه محلی مجازی توزیع میشود، بنابراین پهنای باندی که تجهیزات عضو یک گروه منطقی دریافت میکنند محدود به ظرفیتی است که گروه دریافت میکند. این کار یک مزیت مهم دارد که مانع از آن میشود تا کلاینتی بیش از اندازه از پهنای باند شبکه استفاده کند و علاوه بر این شناسایی تجهیزاتی که پهنای باند شبکه را زیاد مصرف میکنند ساده خواهد بود.

عملکرد شبکه محلی مجازی شباهت زیادی به شبکه محلی فیزیکی دارد، اما به میزبانها اجازه میدهد در حوزه پخشی یکسانی با یکدیگر گروهبندی شوند، حتا اگر به سوییچهای یکسانی متصل نشده باشند. در شکل زیر توپولوژی شبکهای را مشاهده میکنید که میزبانها درون شبکه محلی واحدی قرار دارند. در تصویر زیر هنگامی که پیامی از نوع فراگیر (Broadcast) از میزبان A ارسال میشود، تمامی دستگاهها آنرا دریافت میکنند. اگر به مسیر فلشها دقت کنید مشاهده میکند که پیامها توسط دستگاههای دیگر نیز دریافت میشود.”

}

}]

}