یادداشت ویراستار: این مطلب، در اسفند ۱۳۹۹ توسط کارشناسان سرور و شبکه فالنیک، بررسی و تایید شده است.

در این مقاله میخواهیم درباره چگونگی ریکاور کردن BitLocker key ها از AD DS صحبت کنیم. با توسعه شبکه آداکهمراه باشید.

- ریکاوری بیت لاکر چیست؟

- دلایلی که بیت لاکر وارد حالت ریکاوری میشود

- Self recovery در بیت لاکر چیست؟

- بازیابی پسورد ریکاوری – recovery password retrieval

- استفاده از Recovery Key برای آنلاک کردن درایو

سازمانها میتوانند از اطلاعات ریکاوری بیت لاکر که درActive Directory Domain Services – AD DS ذخیره شده استفاده کنند تا به دیتای محافظت شده بیت لاکر دسترسی یابند. توصیه میشود هنگام پیاده سازی بیت لاکر، مدل بازیابی برای بیت لاکر ایجاد کنید.

در این مقاله فرض میکنیم شما چگونگی تنظیمات AD DS برای اینکه به صورت اتوماتیک از اطلاعات ریکاوری بیت لاکر، بکاپ گرفته شود، و چه نوع اطلاعات ریکاوری در AD DS ذخیره میشود، میدانید. برای آشنایی با بیت لاکر ویندوز مقاله “بیت لاکر bitlocker چیست و چطور کار می کند؟” را مطالعه کنید.

ریکاوری بیت لاکر چیست؟

ریکاوری بیت لاکر فرآیندی است که وقتی نمیتوانید درایو را به صورت نرمال آنلاک کنید، با آن میتوانید دسترسی به درایو محافظت شده بیت لاکر را بازیابی کنید. برای این کار سناریوهای زیر را دارید:

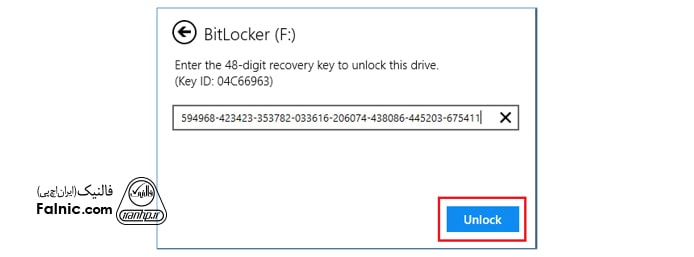

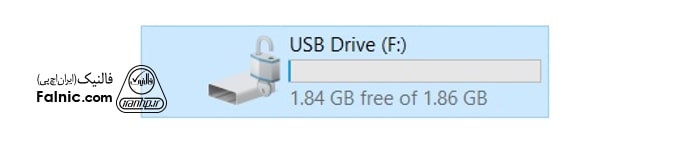

- کاربر میتواند از پسورد ریکاوری استفاده کند. اگر سازمان شما به کاربران اجازه پرینت گرفتن یا ذخیره کردن پسوردهای ریکاوری را دهد، میتوانید پسورد ریکاوری ۴۸ رقمی که پرینت گرفتهاید یا روی فلش ذخیره کردهاید یا در اکانت مایکروسافت خود ذخیره کردهاید (این حالت فقط در PC ممکن است و در دامین امکانپذیر نیست)، را تایپ کنید.

- فرد مسئول ریکاوری دیتا میتواند از اعتبارات خودش برای آنلاک کردن درایو استفاده کند. اگر درایو، درایو سیستم عاملی باشد، درایو باید به عنوان درایو دیتا به کامپیوتر دیگری مانت شود. سپس اقدام به آنلاک کردن کنید.

- ادمین دامین از طریق AD DS به پسورد ریکاوری دسترسی دارد و از آن برای آنلاک کردن درایو استفاده میکند. پیشنهاد میشود پسوردها را در AD DS ذخیره کنید. این کار را به عنوان راهکاری برای ریکاوری بیت لاکر در مواقع لزوم در نظر گیرید. این روش ریکاوری را باید در تنظیمات BitLocker Group Policy فعال کرده باشید. این فعال سازی به ترتیب زیر است:

گزینه Choose how BitLocker-protected operating system drives can be recovered را که در Local Group Policy Editor و در مسیر زیر است انتخاب کنید:

Computer ConfigurationAdministrative TemplatesWindows ComponentsBitLocker Drive EncryptionOperating System Drives

دلایلی که بیت لاکر وارد حالت ریکاوری میشود

بعضی مواقع وقتی بخواهیم درایو سیستم عاملی شروع به کار کند، بیت لاکر وارد حالت ریکاوری میشود. در ادامه مواردی که باعث میشوند بیت لاکر وارد حالت ریکاوری شود توضیح داده میشود:

- روی PC یا روی دستگاههایی مانند تبلت و موبایل که از BitLocker Drive Encryption استفاده میکنند، وقتی حملهای تشخیص داده شود دستگاه به صورت اتومات ریبوت میشود و به حالت ریکاوری بیت لاکر وارد میشود.

- در دستگاهی که TPM 1.2 دارد، تغییر در بایوس یا بوت فریمور دستگاه باعث ریکاوری بیت لاکر میشود. دستگاههایی که TPM 2.0 دارند، به تغییر فریمور بوت اهمیتی نمیدهند و به آن به دید تهدید امنیتی نگاه نمیکنند. در این حالت ریکاوری بیت لاکر را شروع نمیکنند چون OS Boot Loader بدون تغییر و دستکاری باقی مانده است.

- داشتن درایو CD یا DVD قبل از هارد درایو در ترتیب بوت بایوس، و وارد یا خارج کردن CD یا DVD

- Fail شدن بوت از درایو شبکه قبل از بوت از هارد درایو

- قطع و وصل کردن کامپیوترهای پورتابل. بسته به تولید کننده کامپیوتر و بایوس، این کار یکی از معیارهایی است که برای تایید اعتبار وضعیت سیستم و آنلاک کردن بیت لاکر در نظر گرفته میشود.

- تغییرات در جدول پارتیشن NTFS روی دیسک شامل ایجاد و حذف و تغییر سایز در پارتیشن اولیه.

- وارد کردن PIN نادرست به دفعات زیاد به شکلی که منطق anti-hammering در TPM فعال شود. بدین ترتیب سختی و هزینه هک روی PIN را با قبول نکردن PIN های وارد شده و اجازه وارد کردن آن در فواصل زمانی معین بالا میبرد.

- خاموش کردن پشتیبانی از خواندن دستگاه USB در محیط pre-boot از فریمور UEFI یا بایوس وقتی از کلیدهای مبتنی بر USB به جای TPM استفاده میکنید.

- خاموش کردن، غیرفعال کردن، deactivate کردن یا Clear کردن TPM

- آپگرید کردن اجزای اولیه و مهم استارتاپ مانند آپگرید فریمور UEFI یا بایوس باعث برخی تغییرات در آیتمهای مربوط به بوت میشود.

- فراموش کردن PIN وقتی احراز هویت PIN فعال باشد.

- آپدیت فریمور ROM

- آپدیت فریمور TPM

- افزودن و حذف سخا افزار، مثلا افزودن کارت جدید به کامپیوتر مثل کارتهای PCMIA wireless.

- حذف، افزودن یا خالی شدن کامل باتری کامپیوتر پورتابل

- تغییرات در master boot record دیسک

- تغییرات در boot manager دیسک

- مخفی کردن TPM از سیستم عامل. برخی تنظیمات بایوس یا UEFI میتواند باعث جلوگیری از در نظر گرفتن TPM در سیستم عامل شود. با مخفی شدن TPM کار secure startup در UEFI و BIOS غیرفعال میشود و TPM نمیتواند به کامندهای برنامهها پاسخ دهد.

- استفاده از کیبورد متفاوت که PIN را به درستی وارد نمیکند. یا مپ کیبورد کسی با مپ کیبورد محیط Pre Boot سازگار نباشد.

- تغییر در PCR هایی که توسط TPM استفاده میشود.

- انتقال درایو محافظت شده بیت لاکر به کامپیوتر جدید

- آپگرید مادربورد به مادربورد جدید با TPM جدید

- گم شدن USB که حاوی کلید استارتاپ است. (وقتی احراز هویت startup key فعال شده باشد.)

- Fail شدن TPM self-test

- تغییر مقدارusage authorization value در storage root key در TPM به مقدار غیر صفر. فرآیند مقداردهی اولیه BitLocker TPM مقدار usage authorization value را روی صفر تعیین میکند.

- غیرفعال کردن code integrity check یا فعال کردن test signing on Windows Boot Manager (Bootmgr)

- فشردن کلید F8 یا F10 طی پروسه بوت

- افزودن و حذف کردن کارتهای add-in مانند کارت شبکه یا ویدئو، یا آپگرید فریمور کارتهای add-in

- استفاده از BIOS hot key در پروسه بوت برای تغییر boot order به چیزی غیر از هارد درایو.

بعد از اینکه ریکاوری بیت لاکر مقدار دهی اولیه (initiated) شد، کاربران میتوانند از پسورد ریکاوری برای آنلاک کردن دسترسی به دیتای رمزگذاری شده استفاده کنند. به دو روش self recovery و recovery password retrieval توجه کنید. در ادامه به بازیابی پسورد ریکاوری با این دو روش توجه کنید.

Self recovery در بیت لاکر چیست؟

برخی مواقع، کاربران پسورد ریکاوری را در USB ذخیره میکنند یا از آن پرینت میگیرند. بدین ترتیب میتوانند self-recovery انجام دهند. توصیه میشود سازمانها پالیسی خود را در این زمینه مشخص کنند.

اگر Self Recovering شامل استفاده از پسورد یا کلید ریکاوری ذخیره شده روی USB باشد، کاربران نباید آن را در محلی که PC قرار دارد نگه دارند. مخصوصا در مسافرتها آنها را در یک کیف نگذارید چون ممکن است کاربر غیرمجازی به پی سی دسترسی یابد.

برای استفاده از خدمات و تعمیر سرور hp روی لینک بزنید.

بازیابی پسورد ریکاوری – recovery password retrieval

اگر کاربر پسورد ریکاوری را در فلش یا روی کاغذ ندارد، باید به صورت آنلاین پسورد ریکاوری را بازیابی کند. اگر PC عضوی از دامین است پسورد ریکاوری میتواند در AD DS ذخیره شود. این کار به صورت پیش فرض انجام نمیشود. قبل از اینکه بیت لاکر روی PC فعال شود، باید پیکربندی مناسب در تنظیمات گروپ پالیسی انجام دهید. تنظیمات BitLocker Group Policy را در Local Group Policy Editor یا Group Policy Management Console – GPMC انجام دهید.

اگر روش احراز هویت انجام نشود یا قابل استفاده نباشد باید تنظیمات پالیسی را به ترتیب زیر انجام دهید تا دسترسی به درایو محافظت شده بیت لاکر را بازیابی کنید:

- انتخاب کنید چگونه درایو سیستم عامل که توسط بیت لاکر محافظت شده را ریکاور کنید.

- انتخاب کنید چگونه درایوهای ثابت را که توسط بیت لاکر محافظت شده را ریکاور کنید.

- انتخاب کنید چگونه درایوهای Removale را که توسط بیت لاکر محافظت شده را ریکاور کنید.

در هر یک از این پالیسی ها، Save BitLocker recovery information to Active Directory Domain Services را انتخاب کنید و سپس تعیین کنید کدام اطلاعات ریکاوری در ADDS ذخیره شود.

اگر میخواهید از اینکه کاربران بیت لاکر را فعال کنند جلوگیری کنید مگر آنکه کامپیوتر به دامین وصل باشد، و همچنین از اطلاعات ریکاوری بیت لاکر در AD DS بکاپ تهیه شود، گزینه Do not enable BitLocker until recovery information is stored in AD DS را تیک بزنید .

اگر کامپیوتر عضو ورک گروپ باشد، کاربر باید پسورد ریکاوری بیت لاکر را در اکانت مایکروسافت خود ذخیره کند.

BitLocker Recovery Password Viewer در ابزار Active Directory Users and Computers به ادمین های دامین امکان دیدن پسوردهای ریکاوری بیت لاکر را در اکتیودایرکتوری میدهند. استفاده از چک لیست زیر میتواند شما را در ایجاد فرآیند ریکاوری خودتان برای بازیابی پسورد ریکاوری یاری دهد. برای تحویل پسورد به کاربر به این چک لیست دقت کنید:

- ثبت اسم کامپیوتر کاربران: از نام کامپیوتر کاربر استفاده کنید تا پسوردهای ریکاوری در AD DS را مکان یابی کنید. اگر کاربر نام کامپیوترش را نمیداند، از او بخواهید کلمه اول برچسب درایو در رابط کاربری BitLocker Drive Encryption Password Entry را بخواند.

- مشخص کردن هویت کاربر: مشخص کنید کسی که پسورد ریکاوری را میخواهد کاربر مجاز آن کامپیوتر است. ممکن است حتی بخواهید مشخص کنید کامپیوتر با نام کاربر واقعا به آن کاربر تعلق دارد یا نه.

- پسورد ریکاوری را در AD DS مکان یابی کنید: آبجکت Computer با نام همسان را در AD DS قرار دهید. نامهای آبجکت های Computer در AD DS global catalog لیست میشوند. شما حتی اگر multi-domain forest هم داشته باشید باید بتوانید آبجکت را مکان یابی کنید.

- تحقیق درباره علت بروز ریکاوری: مثلا بدافزار یا آلودگی کامپیوتر توسط rootkit و …

- تحویل پسورد به کاربر

- ریست کردن بیت لاکر: بعد از مشخص کردن علت ریکاوری، بیت لاکر را ریست کنید تا در هر بار استارتاپ ریکاوری نشود. این کار را از طریق گزینه Manage BitLocker انجام دهید. با راست کلیک روی درایو رمزگذاری شده این گزینه را میبینید.

استفاده از Recovery Key برای آنلاک کردن درایو

در مواقعی که پسورد آنلاک کردن را فراموش کردهاید یا به هر دلیلی به درایو رمزگذاری شده دسترسی ندارید، برای شکستن قفل درایو بیت لاکر از کلید ریکاوری استفاده میکنیم.

برای استفاده از خدمات و تعمیر لپ تاپ خود روی لینک بزنید.

برای این کار به ترتیب زیر عمل کنید:

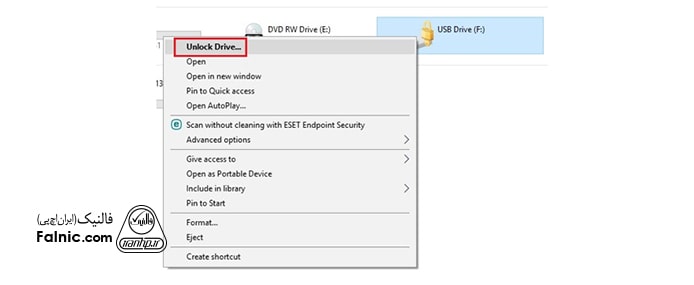

۱- روی درایو رمزگذاری شده در پنجره file explorer راست کلیک کنید و گزینه Unlock Drive را بزنید.

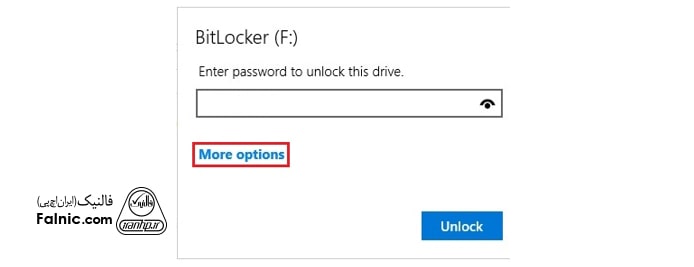

۲- روی گزینه More options کلیک کنید.

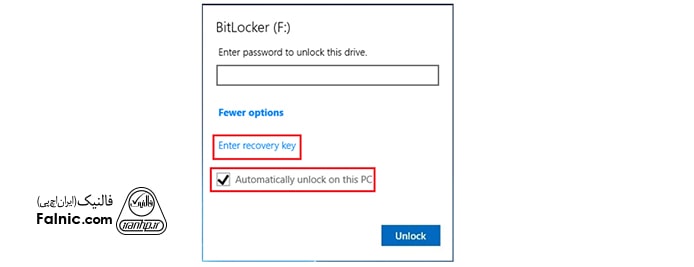

۳- گزینه Automatically unlock on this PC را تیک بزنید و Enter recovery key را بزنید.

۴- کلید ریکاوری را وارد کرده و Unlock را بزنید.

۵- میبینید که درایو آنلاک شد.

روی PC یا روی دستگاههایی مانند تبلت و موبایل که از BitLocker Drive Encryption استفاده میکنند، وقتی حملهای تشخیص داده شود دستگاه به صورت اتومات ریبوت میشود و به حالت ریکاوری بیت لاکر وارد میشود.

در دستگاهی که TPM 1.2 دارد، تغییر در بایوس یا بوت فریمور دستگاه باعث ریکاوری بیت لاکر میشود. دستگاههایی که TPM 2.0 دارند، به تغییر فریمور بوت اهمیتی نمیدهند و به آن به دید تهدید امنیتی نگاه نمیکنند. در این حالت ریکاوری بیت لاکر را شروع نمیکنند چون OS Boot Loader بدون تغییر و دستکاری باقی مانده است.

داشتن درایو CD یا DVD قبل از هارد درایو در ترتیب بوت بایوس، و وارد یا خارج کردن CD یا DVD”

}

},{

“@type”: “Question”,

“name”: “Self recovery در بیت لاکر چیست؟”,

“acceptedAnswer”: {

“@type”: “Answer”,

“text”: “برخی مواقع، کاربران پسورد ریکاوری را در USB ذخیره میکنند یا از آن پرینت میگیرند. بدین ترتیب میتوانند self-recovery انجام دهند. توصیه میشود سازمانها پالیسی خود را در این زمینه مشخص کنند.”

}

},{

“@type”: “Question”,

“name”: “بازیابی پسورد ریکاوری – recovery password retrieval”,

“acceptedAnswer”: {

“@type”: “Answer”,

“text”: “اگر کاربر پسورد ریکاوری را در فلش یا روی کاغذ ندارد، باید به صورت آنلاین پسورد ریکاوری را بازیابی کند. اگر PC عضوی از دامین است پسورد ریکاوری میتواند در AD DS ذخیره شود. این کار به صورت پیش فرض انجام نمیشود. قبل از اینکه بیت لاکر روی PC فعال شود، باید پیکربندی مناسب در تنظیمات گروپ پالیسی انجام دهید. تنظیمات BitLocker Group Policy را در Local Group Policy Editor یا Group Policy Management Console – GPMC انجام دهید.”

}

},{

“@type”: “Question”,

“name”: “استفاده از Recovery Key برای آنلاک کردن درایو”,

“acceptedAnswer”: {

“@type”: “Answer”,

“text”: “در مواقعی که پسورد آنلاک کردن را فراموش کردهاید یا به هر دلیلی به درایو رمزگذاری شده دسترسی ندارید، برای شکستن قفل درایو بیت لاکر از کلید ریکاوری استفاده میکنیم.”

}

}]

}